Slabá hesla a chybějící MFA jsou stále největší slabinou firemní bezpečnosti. Vysvětlíme, proč tradiční přístup nestačí, a představíme naše moderní řešení – od MFA přes ITDR a EDR až po SOC monitoring a RMM. Zjistíte, jak naše bezpečnostní standardy převyšují doporučení NÚKIB a jak vám pomohou splnit požadavky NIS2.

Kybernetické útoky v roce 2025 nejsou jen otázkou velkých korporací – zasahují i malé a střední firmy. Nejčastější příčinou kompromitace účtů zůstávají slabá hesla, jejich recyklace a absence vícefaktorového ověřování. Útočníci dnes využívají sofistikované metody, od phishingu přes credential stuffing až po útoky na privilegované účty. Přitom řešení existuje – moderní správa identit, monitoring a proaktivní bezpečnostní opatření. V Productivv.cz jsme vyvinuli standardy, které nejen splňují požadavky NIS2 a doporučení NÚKIB, ale jdou ještě dál. V tomto článku vám ukážeme, proč české firmy selhávají a jak to řešíme v praxi.

Proč české firmy (pořád) selhávají

- Pohodlí vítězí nad bezpečností: recyklace hesel „pro všechno“; defaulty typu „admin“.

Zdroj: ZDNET shrnutí k 94 % reuse, defaulty „admin/password“. - Chybí MFA (nebo není phishing‑rezistentní): SMS kódy a pushy lze obejít; FIDO2/Passkeys jsou bezpečnější.

Zdroj: Microsoft – phishing‑resistant MFA (SFI). - Slabé zásady identity a privilegované účty: admin účty se míchají s běžnou prací; bez logů a oddělení je zranitelnost vysoká.

Zdroj: NÚKIB – doporučení pro adminy (oddělení účtů, LAPS, MFA). - Nedostatek praktického školení: uživatelé neznají signály phishingu; rozhodují se pod tlakem času.

Zdroj: CSIRT.cz – doporučení pro uživatele. - Nejistota kolem NIS2/zákona: kdo, kdy, co přesně – firmy otálejí s implementací identity a rizik.

Zdroj: ENISA – NIS2 technické guidance; Portál NÚKIB.

Jak to řešíme u nás

Jako Microsoft partner & MSP pokrýváme identitu, koncová zařízení, monitoring, vzdělávání i compliance. Děláme věci jednoduše, srozumitelně a bezpečně – a hlavně rychle nasaditelné.

1) Identity „quick‑wins“

- MFA všude, kde to dává smysl, ideálně phishing‑rezistentní (FIDO2 klíče, passkeys, Windows Hello).

- Conditional Access (podmíněný přístup), rate‑limity a detekce password spraying.

2) ITDR (Identity Threat Detection & Response)

- Sledujeme anomálie v přihlašování, nezvyklé lokace, device posture, risk‑based přístupy.

- Včas odhalíme credential stuffing a „nečitelné“ pokusy o převzetí účtu.

3) EDR (Endpoint Detection & Response)

- Ochrana koncových zařízení před malwarem (vč. infostealerů, které kradou hesla z prohlížečů).

- Izolace, náprava, telemetrie – aby se odhalily a zastavily pokusy o krádež identit přímo na endpointu.

4) SOC (Security Operations Center) – 24/7 dohled

- Nepřetržité sledování identitních i síťových indikátorů, korelace událostí.

- Rychlá reakce (triage, containment), reporting a doporučení pro nápravu.

5) Monitoring & RMM (Remote Monitoring & Management)

- Proaktivní monitoring systémů, patch management, sledování výkonu a dostupnosti.

- RMM zajistí správu zařízení na dálku, automatizaci pravidelných kontrol a zásahů, dřív než se z drobnosti stane incident.

6) Proaktivní support & vzdělávání

- Krátké workshopy + online kurzy (blended learning) o heslech, phishingu, passkeys.

- Simulace phishingu a trénink rozpoznání podvržených scénářů (lokální příklady jako MojeID).

7) NIS2 readiness & důkazní materiály

- Pomůžeme sladit procesy a důkazní dokumentaci (MFA na privilegované účty, logy, revize).

Jak se chránit před útoky na hesla

1) Zaveďte MFA (Multi-Factor Authentication)

Pouhé heslo už dávno nestačí. MFA přidává další vrstvu – například ověřovací kód, biometriku nebo bezpečnostní klíč. Doporučujeme phishing‑rezistentní metody jako FIDO2 klíče nebo Passkeys, které útočníci nemohou obejít ani při MITM útocích.

Proč je to důležité: Pokud útočník získá vaše heslo (např. z úniku nebo phishingu), bez druhého faktoru se do účtu nedostane.

Jak to děláme v Productivv: MFA nasazujeme plošně přes Microsoft 365 a Intune, nastavujeme podmíněný přístup (Conditional Access) a monitorujeme pokusy o obejití MFA v rámci ITDR.

2) Prodlužte hesla na 16+ znaků a blokujte recyklaci

Krátká hesla jsou pro brute‑force útoky „okamžitě prolomitelná“. Doporučujeme používat pass‑fráze (např. „MojeOblíbenáKávaJeSilná2025!“), které jsou dlouhé, ale snadno zapamatovatelné.

Proč je to důležité: Studie ukazují, že 94 % hesel v únikových databázích je recyklovaných. Útočníci spoléhají na to, že stejné heslo použijete na více službách.

Jak to děláme v Productivv: Pomocí Intune a RMM vynucujeme politiky délky hesel, blokujeme běžné vzory a sledujeme uniklá hesla přes naše monitoring nástroje a SOC.

3) Správa privilegovaných účtů

Privilegované účty jsou nejcitlivější – pokud je útočník získá, má „otevřené dveře“ do celé infrastruktury. My to řešíme komplexně v rámci našich služeb:

- Využíváme RMM (Remote Monitoring & Management) a Microsoft Intune pro centrální řízení politik, automatizaci a bezpečné nasazení bez lokálních hesel.

- Tento přístup je součástí našich bezpečnostních standardů, které převyšují doporučení NÚKIB (ten doporučuje LAPS, my preferujeme moderní cloudové řízení identit).

- Vše doplňujeme o monitoring přístupů, alerty na anomálie a integraci s naším SOC pro 24/7 dohled.

Výsledek: Žádné manuální správy hesel, žádné riziko lidské chyby – vše automatizované, auditovatelné a bezpečné.

4) Nastavte rate‑limity, lockouty a detekci útoků

Password spraying a brute‑force útoky spoléhají na to, že mohou zkoušet hesla donekonečna. Omezte počet pokusů, nastavte blokace po neúspěšných přihlášeních a sledujte anomálie.

Proč je to důležité: Útočníci se snaží zůstat „pod radarem“ – pár pokusů na stovky účtů. Bez detekce si toho nevšimnete.

Jak to děláme v Productivv: Implementujeme ITDR pro sledování přihlášení, využíváme RMM pro monitoring a náš SOC reaguje na podezřelé vzory v reálném čase.

5) Školte zaměstnance a simulujte phishing

Technologie pomůže, ale člověk je stále nejslabší článek. Uživatelé musí poznat podvržený e‑mail, falešnou přihlašovací stránku nebo neobvyklý požadavek.

Proč je to důležité: Phishing je stále nejčastější způsob, jak útočníci získají hesla.

Jak to děláme v Productivv: Nabízíme krátké praktické workshopy, online kurzy a phishing simulace. Vše s reálnými scénáři (např. podvržené MojeID stránky, Google, atd.).

FAQ (nejčastější otázky klientů)

1) Co patří mezi „nejhorší“ běžná hesla roku 2025?

Globálně stále vede „123456“. V top žebříčcích najdete i „password“, „qwerty“, „111111“, „iloveyou“ a různé číslicové sekvence (123456789…).

2) Jak dlouhé má být heslo v roce 2026?

Cílte na 16+ znaků. Silná, dlouhá a unikátní hesla výrazně prodlužují čas nutný k prolomení; krátká hesla padají „okamžitě“.

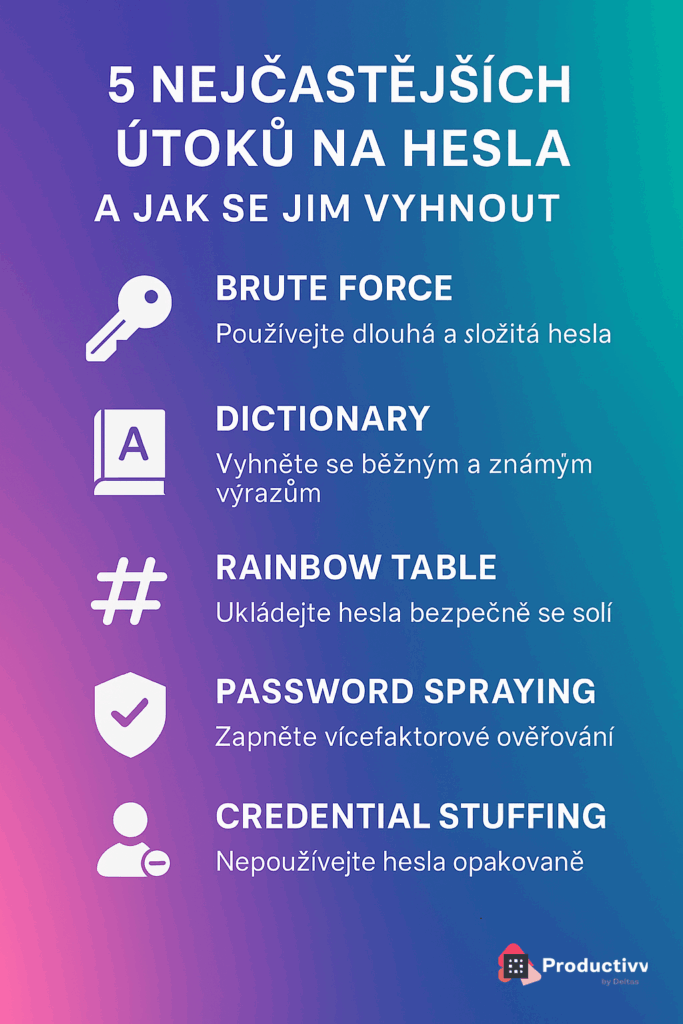

3) Jaké typy útoků jsou na hesla nejběžnější?

Brute‑force, dictionary, rainbow table (bez saltu), password spraying a credential stuffing – často navázaný na masivní úniky. Phishing zůstává „královskou“ cestou k získání hesla.

4) Když už heslo unikne, pomůže mi MFA?

Ano – MFA zásadně ztíží (nebo znemožní) přihlášení pouze se znalostí hesla. Ještě lépe volte phishing‑rezistentní metody (FIDO2/Passkeys).

5) Co po nás v oblasti přihlašování chce NIS2/český zákon?

Důraz na řízení rizik, MFA zejména pro privilegované účty, logování a pravidelné revize. ENISA vydala technické guidance, NÚKIB provozuje portál s materiály.

Infografika, kterou si můžete vytisknout nebo rozeslat kolegům

Závěr & další krok

Slabá hesla nejsou jen „nepříjemnost“. V kontextu 16 miliard uniklých přístupů a 94 % recyklovaných hesel jde o systémový problém, který útočníci využívají dnes a denně. Kombinace technických opatření (MFA, ITDR, EDR, monitoring, SOC, RMM) a vzdělávání je jediná cesta, jak snížit riziko na přijatelnou úroveň.

👉 Jak začít:

- Zavoláme si k rychlé diagnostice.

- Nasadíme MFA, ztvrdíme politiky (16+ znaků, zákaz recyklace), oddělíme privilegované účty.

- Zapojíme ITDR/EDR, SOC monitoring a RMM pro proaktivní dohled.

- Domluvíme workshop a phishing simulaci pro váš tým.

- Vše budeme průběžně vysvětlovat.