V roce 2025 se opět ukázalo něco, co bezpečnostní odborníky příliš nepřekvapí – nejpoužívanějším heslem je „123456“. Bez velkých písmen, bez symbolů, prostě šest číslic. Taková kombinace padá útokům během vteřin. Guardz ve svém přehledu zmiňuje i to, že „password cracking“ uspěl v 46 % prostředí – tedy téměř každý druhý pokus o prolomení hesla vedl ke kompromitaci účtu. To je pro firmy i MSP velmi nepříjemná statistika.

Současně se na scéně objevují extrémní agregace uniklých přihlašovacích údajů. 16 miliard loginů odhalených napříč 30 datasetů v roce 2025 znamená bezprecedentní palivo pro credential stuffing (zkoušení ukradených e‑mail:heslo dvojic jinde). A další studie nad 19 miliardami nově odhalených hesel ukazuje, že 94 % hesel je recyklovaných nebo duplicitních – tedy přesně to, na co útočníci spoléhají.

Top hesla roku 2025

Mezi „oblíbenými“ se tradičně objevují: 123456, 123456789, 1234567890, 12345678, password, qwerty, qwerty123, 111111, 000000, iloveyou.

Pro automatizované skripty to znamená okamžité prolomení – jsou v každém slovníku běžných hesel a padnou bez námahy.

Proč české firmy (pořád) selhávají

- Pohodlí vítězí nad bezpečností: recyklace hesel „pro všechno“; defaulty typu „admin“.

Zdroj: ZDNET shrnutí k 94 % reuse, defaulty „admin/password“. - Chybí MFA (nebo není phishing‑rezistentní): SMS kódy a pushy lze obejít; FIDO2/Passkeys jsou bezpečnější.

Zdroj: Microsoft – phishing‑resistant MFA (SFI). - Slabé zásady identity a privilegované účty: admin účty se míchají s běžnou prací; bez logů a oddělení je zranitelnost vysoká.

Zdroj: NÚKIB – doporučení pro adminy (oddělení účtů, LAPS, MFA). - Nedostatek praktického školení: uživatelé neznají signály phishingu; rozhodují se pod tlakem času.

Zdroj: CSIRT.cz – doporučení pro uživatele. - Nejistota kolem NIS2/zákona: kdo, kdy, co přesně – firmy otálejí s implementací identity a rizik.

Zdroj: ENISA – NIS2 technické guidance; Portál NÚKIB.

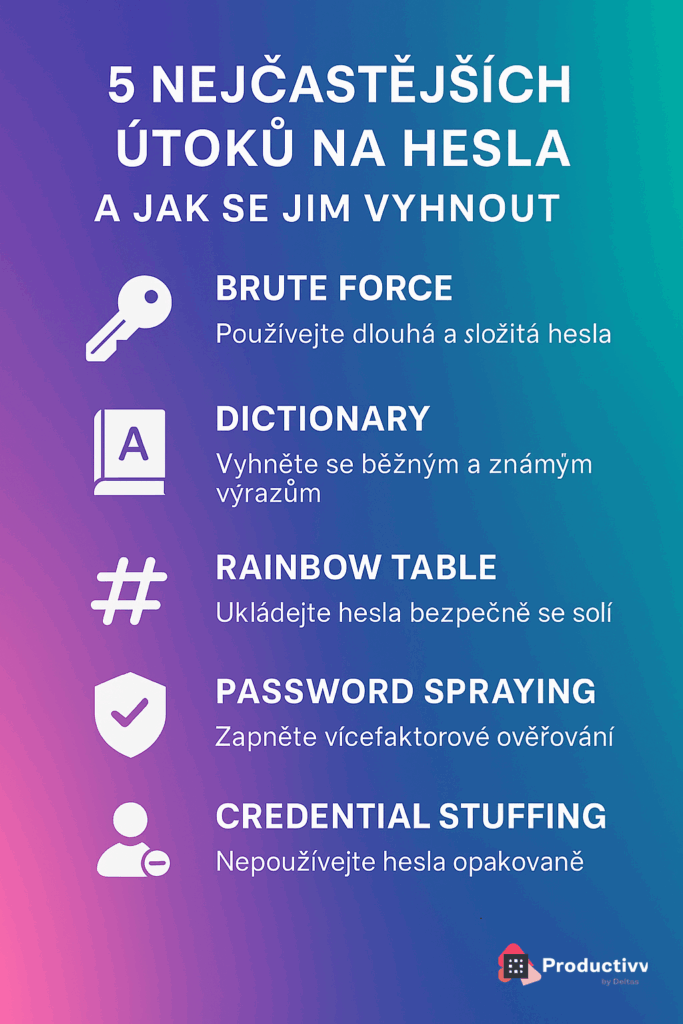

Jak útočníci zneužívají slabá hesla

Níže najdete „lidská“ vysvětlení útoků tak, jak je vysvětlujeme na workshopech. Cílem je, aby i netechnický uživatel přesně chápal, co se děje – a proč se mu vyplatí mít dlouhé, unikátní heslo a MFA.

1) Brute‑force (útok hrubou silou)

Přirovnání: Jako kdyby někdo zkoušel všechny klíče do vašich dveří.

Realita: Automatizovaný program testuje kombinace znaků tak rychle, jak mu to systém dovolí. Krátká/obvyklá hesla padají prakticky ihned.

Příklad ze života: Heslo „Qwerty123“ do firemní webové aplikace – botnet si ho „střihne“ během vteřin.

Proč to roste? Trendy útoků na webové aplikace jsou dlouhodobě silné; DBIR 2025 potvrzuje dominanci identitních vektorů (credential abuse) jako úvodního kroku k průniku.

2) Dictionary attack (slovníkový útok)

Přirovnání: Zloděj má „seznam nejběžnějších PINů“ a zkouší je postupně.

Realita: Útočník používá slovníky reálných hesel (z úniků, zvyklostí), často i kontextové varianty podle běžných vzorů.

Příklad: „heslo2025!“ nebo „karel1985“ – typické zkratky, které jsou v „slovníku“ velmi často.

3) Rainbow table (útok na hash)

Přirovnání: Někdo má tabulku všech kódů pro odemčení trezoru – stačí porovnat otisk (hash) a hned má původní heslo.

Realita: Pokud se hesla ukládají v podobě hashů bez „saltingu“, útočník může použít předpočítané tabulky hash→heslo a najít shodu okamžitě.

Příklad: Únik NTLM hashů z Active Directory bez saltu; útočník spáruje hash s tabulkou a získá hesla uživatelů či adminů.

Tip: Správné solení a moderní algoritmy (např. bcrypt/Argon2) tomuto útoku účinně brání.

4) Password spraying (mělké „střílení na šíři“)

Přirovnání: Vezmu jedno oblíbené heslo (např. „Qwerty123!“) a zkusím ho na stovky dveří v paneláku – někde to „cvakne“.

Realita: Útočník testuje málo hesel na mnoho účtů, aby nevyvolal blokace. Stačí jediný účet se slabým heslem a má vstup.

Příklad: Spektrum uživatelů v Microsoft 365; jeden ze stovek má „Qwerty123!“ → průnik do pošty, následně BEC (podvodné faktury).

5) Credential stuffing (zkoušení ukradených dvojic jinde)

Přirovnání: Používáte stejný klíč do bytu i do sklepa. Zloděj získá kopii klíče ve sklepě, zkusí ho u bytu – a ono to funguje.

Realita: Útočníci vezmou uniklé e‑mail:heslo z jiné služby (např. e‑shop) a hromadně je zkouší na vaší e‑mailové bráně, VPN, cloud portálu.

Příklad: Stejné heslo pro osobní e‑shop a firemní Microsoft 365. Po úniku e‑shopu útočník „zkusí štěstí“ u M365 – a má přístup.

6) Phishing (vylákání hesla)

Přirovnání: Falešný telefonát „z banky“, který po vás chce PIN, protože „právě řeší problém“.

Realita: Podvržené stránky, e‑maily „Vaše heslo vypršelo“, přesměrování na falešnou přihlášku → zadáte heslo → útočník se přihlásí za vás.

Příklad z ČR: Phishing napodobující MojeID (výzva k „prodloužení hesla“) – po kliknutí se zadává heslo do podvrženého formuláře.

Co si z toho odnést

- „123456“ a další „evergreeny“ (password, qwerty…) jsou stále mezi top hesly roku 2025.

- Délka a unikátnost jsou zásadní: míříme na 16+ znaků, ideálně pass‑fráze, žádné recyklování.

- MFA (odolná proti phishingu) dramaticky snižuje riziko převzetí účtu – zejména FIDO2/Passkeys.

Zdroj: Microsoft – phishing‑resistant MFA (SFI). - Slabá hesla zneužívají zejména brute‑force, dictionary, rainbow table, password spraying a credential stuffing.

Chcete se dozvědět více o tom, jak se chránit?

Slabá hesla jsou jen začátek. Skutečná ochrana firemních účtů vyžaduje moderní postupy – od MFA přes ITDR a EDR až po SOC monitoring a RMM.

👉 Přečtěte si náš další článek:

Zjistíte, proč české firmy selhávají, jak naše bezpečnostní standardy převyšují doporučení NÚKIB a jak vám pomůžeme splnit požadavky NIS2.

Závěr & další krok

Slabá hesla nejsou jen „nepříjemnost“. V kontextu 16 miliard uniklých přístupů a 94 % recyklovaných hesel jde o systémový problém, který útočníci využívají dnes a denně. Kombinace technických opatření (MFA, ITDR, EDR, monitoring, SOC, RMM) a vzdělávání je jediná cesta, jak snížit riziko na přijatelnou úroveň.

👉 Jak začít:

- Zavoláme si k rychlé identitní diagnostice.

- Nasadíme MFA, ztvrdíme politiky (16+ znaků, zákaz recyklace), oddělíme privilegované účty.

- Zapojíme ITDR/EDR, SOC monitoring a RMM pro proaktivní dohled.

- Domluvíme workshop a phishing simulaci pro váš tým.